Kraken Security Labs обнаружила уязвимость в аппаратном кошельке Trezor

Эксперты Kraken Security Labs сообщили, что аппаратные кошельки Trezor можно взломать в течение 15 минут, получив к ним физический доступ и имея специальное оборудование.

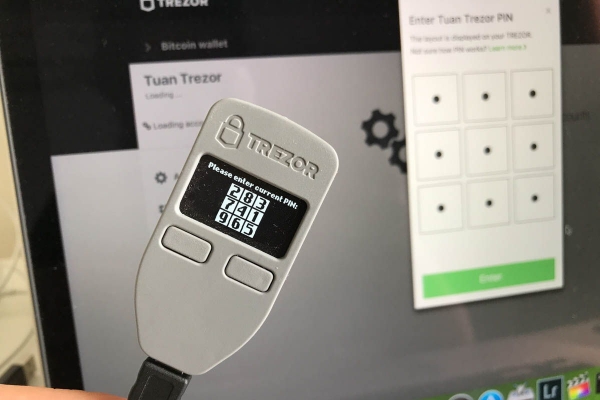

Специалисты уточнили, что для подобной «атаки» необходимо извлечь чип, затем вставить его в специальное устройство или припаять к нему нужное количество соединений. После этой непростой процедуры чип Trezor подключается к устройству, которое будет в определенные моменты отправлять сигналы, нарушая при этом встроенную защиту, предотвращающую считывание памяти чипа с помощью внешних устройств. Таким образом, злоумышленники могут узнать важные данные, в том числе сид-фразу для кошелька. Что немаловажно, исследователям удалось взломать PIN-код, защищающий эту фразу, и подобрать комбинацию всего за две минуты.

По словам Kraken Security Labs, причина данной уязвимости кроется в определенном устройстве, используемым Trezor. Это означает, что необходимо полностью переделывать кошелек и все его существующие модели, что будет весьма непростой задачей, поэтому Kraken рекомендует пользователям Trezor и KeepKey не предоставлять кому-либо физический доступ к своим кошелькам.

Исследователи добавили, что в случае атаки на аппаратном кошельке останутся видимые признаки взлома после открытия устройства. Утешением может послужить лишь то, что для взлома необходимо специализированное оборудование. Для защиты от подобных атак специалисты посоветовали владельцам кошельков активировать кодовую фразу. При этом пароль никогда не сохраняется на устройстве, так как он добавляется к сид-фразе для спонтанной генерации закрытого ключа. Несмотря на то, что это усложнит пользование кошельком, все же такой способ может стать альтернативной защитой от взлома.

В декабре Kraken Security Labs обнаружила уязвимость в аппаратном криптовалютном кошельке KeepKey, через которую можно получить доступ к цифровым активам пользователя.